Infostealers : Une Menace Croissante avec Lumma C2 en Première Ligne

- Loïc Castel

- 7 avr.

- 8 min de lecture

L'écosystème des logiciels malveillants évolue constamment, avec de nouvelles techniques d'attaque et d'évasion qui apparaissent régulièrement. Parmi ces menaces, les infostealers (voleurs d'informations) représentent une catégorie particulièrement préoccupante, et Lumma (également connu sous le nom de LummaC2 ou Lumma Stealer) s'est imposé comme l'un des plus sophistiqués et dangereux.

Récemment, de nouvelles fonctionnalités ont été ajoutées à ce malware, renforçant encore sa capacité à compromettre les systèmes informatiques et à voler des données sensibles.

Le plan de notre article est le suivant :

LummaC2 : Quand Telegram devient un mécanisme de secours pour le C2

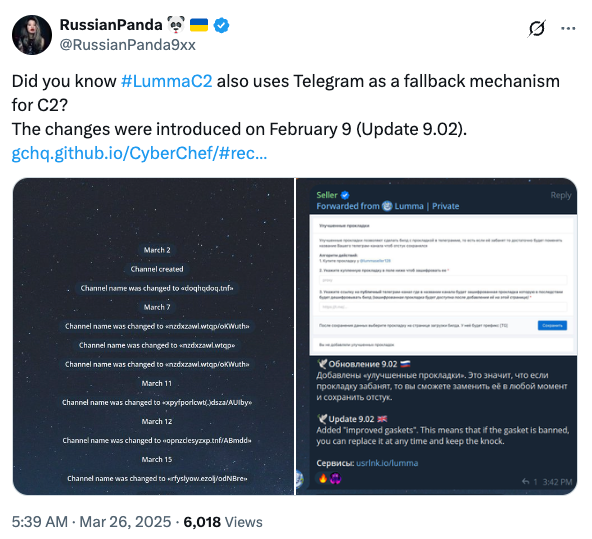

Dans le paysage en constante évolution des menaces cybernétiques, les attaquants innovent constamment pour contourner les défenses et maintenir leurs infrastructures malveillantes. Une récente découverte partagée par RussianPanda sur X met en lumière une nouvelle tactique utilisée par LummaC2, un malware qui exploite Telegram comme mécanisme de secours pour son Command-and-Control (C2).

Qu'est-ce que LummaC2 ?

LummaC2 est un malware bien connu dans la communauté de la cybersécurité, utilisé pour exfiltrer des données et exécuter des commandes malveillantes sur des systèmes compromis. Ce qui le distingue dans cette mise à jour récente (introduite le 9 février 2025, version 9.02), c'est son utilisation de Telegram comme canal alternatif pour ses communications C2 (Command & Control).

Comment fonctionne cette méthode ?

Selon les analyses partagées par KrakenLabs, LummaC2 utilise des chaînes Telegram pour récupérer les informations nécessaires à son infrastructure C2. Les noms des chaînes sont régulièrement modifiés pour éviter leur détection, et les données sont obfusquées à l'aide de ciphers simples comme ROT13 ou ROT15.

Cette approche permet aux attaquants de :

Contourner les blocages traditionnels : En utilisant Telegram, une plateforme largement utilisée et souvent autorisée dans les environnements professionnels, les attaquants réduisent les chances que leur trafic soit bloqué.

Maintenir la persistance : Même si le domaine principal du C2 est mis hors service, Telegram agit comme un plan de secours fiable pour maintenir la communication.

Chronologie des changements

Les chercheurs ont observé une série de modifications dans les noms des chaînes Telegram utilisées par LummaC2 entre le 2 et le 19 mars. Ces ajustements constants témoignent de la volonté des attaquants de rester sous le radar des analystes et des outils de détection.

Mais avant de détailler tout cela : c'est quoi un Infostealer ?

L'Évolution des Infostealers : Une Menace en Pleine Expansion

Définition et Mécanismes d'Action

Les infostealers sont des logiciels malveillants conçus spécifiquement pour collecter et exfiltrer des informations sensibles telles que des identifiants de connexion, des mots de passe, des historiques de navigation, des données bancaires et des portefeuilles de cryptomonnaies.

Contrairement aux rançongiciels qui se manifestent ouvertement en chiffrant les données et exigeant une rançon, les infostealers opèrent discrètement, souvent à l'insu total de leurs victimes.

Ces malwares exploitent généralement les failles de sécurité pour rassembler les données sous forme de "logs" (journaux d'activité) qui sont ensuite envoyées vers des serveurs de commande et contrôle (C2) contrôlés par les attaquants. Les informations volées sont fréquemment vendues sur des forums clandestins ou des canaux Telegram, où elles alimentent un véritable écosystème criminel.

Une Croissance Alarmante

L'analyse des données montre une augmentation spectaculaire des infections par infostealers ces dernières années. Selon Kaspersky, entre 2021 et 2023, la proportion d'infections causées par ces logiciels malveillants est passée de 4% à 28%. Cette tendance s'explique notamment par l'adoption massive du modèle commercial Malware-as-a-Service (MaaS), qui permet à des cybercriminels sans compétences techniques avancées d'acheter un abonnement et d'utiliser ces outils pour mener des cyberattaques.

Dans l'écosystème russophone de la cybercriminalité, de nombreuses familles d'infostealers sont vendues sous forme de MaaS, les principaux étant Lumma, Mystic, Raccoon, Redline, Rhadamanthys, Risepro, Stealc et Vidar.

Pour le seul malware Lumma, apparu en 2022, on estime qu'il a été responsable de plus de 6% de toutes les infections en 2023.

Nouveaux Vecteurs d'Attaque

En 2024-2025, les infostealers utilisent des vecteurs d'attaque de plus en plus sophistiqués, notamment :

Des campagnes de phishing personnalisées et ciblées

L'exploitation de vulnérabilités zero-day dans des logiciels populaires

L'utilisation des réseaux sociaux pour propager le malware via des messages directs et des publications piégées

Des installateurs de logiciels piratés ou des campagnes d'ingénierie sociale

Des faux CAPTCHA incitant les utilisateurs à exécuter des commandes malveillantes

Focus sur Lumma : Anatomie d'un Infostealer Sophistiqué

Origines et Historique

Lumma Stealer (également connu sous le nom de LummaC2) est apparu pour la première fois sur les forums clandestins en décembre 2022. Il aurait été développé par un acteur de menace connu sous le pseudonyme "Shamel", utilisant également l'alias "Lumma". Ce logiciel malveillant, écrit en langage de programmation C, s'est rapidement imposé comme l'un des infostealers les plus sophistiqués du marché.

Modèle Commercial et Distribution

Lumma fonctionne selon un modèle d'abonnement, avec des prix variant de 250$ à 1000$ par mois selon les fonctionnalités souhaitées. Ce coût relativement élevé suggère que les cybercriminels qui l'utilisent ciblent généralement des entreprises ou organisations susceptibles de générer un retour sur investissement conséquent.

Le malware est vendu sur des forums du dark web, sur le shop officiel de Lumma, ainsi que sur des canaux Telegram comme "Russian Market". Sa distribution aux victimes se fait principalement via des installateurs de logiciels piratés, des campagnes d'ingénierie sociale ou des leurres de phishing.

Capacités Techniques et Évolution

Lumma Stealer est spécifiquement conçu pour dérober un large éventail de données sensibles :

Informations stockées dans les navigateurs (identifiants, mots de passe, historique)

Données des portefeuilles de cryptomonnaies

Extensions de navigateur, notamment celles liées à l'authentification à deux facteurs (2FA)

Cookies d'authentification, y compris ceux de Google

Données personnelles et informations système

La version 4.0 de Lumma a introduit plusieurs améliorations techniques significatives :

Une obfuscation par aplatissement du flux de contrôle (Control Flow Flattening) dans les versions par défaut

Une technique anti-sandbox basée sur la détection de mouvements de souris humains

Chiffrement XOR des chaînes de caractères pour remplacer la simple modification par ajout de chaînes inutiles

Support pour une configuration dynamique

Capacité de réactivation des cookies expirés

Ces évolutions rendent Lumma particulièrement difficile à détecter et à analyser par les solutions de sécurité conventionnelles.

Les Nouvelles Fonctionnalités Alarmantes de Lumma

La nouvelle fonctionnalité ayant motivé la création de ce blog post est la suivante : des chercheurs en sécurité de KrakenLabs ont récemment mis en évidence l’utilisation de Telegram dans la récupération des domaines C2 utilisés par les échantillon Lumma .

Les canaux Telegram changent de nom et sont en fait une représentation en ROT13 (un algorithme à décalage aisément réversible) d’un domaine C2 (Command & Control) utilisé par le malware :

L’utilisation de Télégram montre donc une volonté de résilience accrue du malware afin de laisser la possibilité aux acteurs malveillants contrôlant LummaStealer de changer leur serveur de Command & Control en cas de nécessité, sans avoir à mettre à jour leur malware.

D’autres fonctionnalités ont également vu le jour ces dernières années : la version 4.0 de LummaC2 dispose désormais d'une technique anti-sandbox particulièrement innovante qui utilise les principes de la trigonométrie pour détecter le comportement humain et éviter l'analyse automatisée. Cette méthode est conçue pour retarder l'activation du malware jusqu'à ce qu'une activité souris humaine authentique soit détectée. Concrètement, le malware capture cinq positions consécutives du curseur à intervalles de 50 millisecondes et vérifie que chaque position est différente de la précédente, répétant le processus jusqu'à confirmation d'un mouvement de souris naturel.

Une autre fonctionnalité préoccupante permet à Lumma de réactiver des cookies d'authentification Google expirés. Comme l'explique Alon Gal, directeur technique de Hudson Rock : "Il s'agit d'un moyen d'exfiltrer les cookies Google des ordinateurs infectés qui n'expireront pas ou ne seront pas révoqués même si le propriétaire change de mot de passe". Cette capacité, disponible aux cybercriminels disposant d'un abonnement premium à 1000$ par mois, permettrait potentiellement d'accéder aux comptes Google des victimes sans connaître leurs identifiants.

Des campagnes de distribution sophistiquées ont également été observées, comme celle utilisant de faux CAPTCHA pour inciter les victimes à exécuter manuellement des commandes malveillantes. Cette technique ingénieuse demande à l'utilisateur d'ouvrir la fenêtre d'exécution Windows (Windows+R), de coller une commande et de l'exécuter, contournant ainsi les protections des navigateurs web.

Prévention et Détection : Stratégies de Défense contre les Infostealers

Face à la menace croissante des infostealers, et de Lumma en particulier, plusieurs mesures de protection s'imposent :

Surveillance des Ventes de Logs d'Infostealer

La surveillance des forums clandestins et des canaux de vente de logs volés constitue une approche proactive pour détecter rapidement les compromissions. Comme l'explique Flare, qui a constitué "l'ensemble de données le plus complet au monde sur les stealer logs", ces journaux contiennent souvent des informations cruciales sur les appareils infectés, comme la date d'infection, le type d'infostealer utilisé, la géolocalisation, le système d'exploitation et les antivirus installés.

Cette surveillance permet non seulement d'identifier les compromissions potentielles, mais aussi de comprendre la trajectoire d'évolution des différentes familles de malwares au fil du temps. Des organisations comme Flare.io (ainsi que Safercy via notre service SaferFind) assurent un suivi continu des serveurs de commande et de contrôle (C2) des principaux infostealers, offrant ainsi une image du niveau d'activité et de la menace.

Importance du Monitoring des Endpoints

La sécurité des endpoints (ordinateurs, serveurs, appareils mobiles) est essentielle pour se protéger contre les infostealers. Une solution de détection et d'intervention sur les endpoints (EDR) efficace doit offrir une visibilité permanente et totale sur ce qui se passe sur les endpoints en temps réel.

Comme le souligne CrowdStrike, les entreprises doivent opter pour "des solutions dotées de fonctionnalités avancées de détection des cybermenaces, d'investigation et d'intervention, notamment de recherche et d'investigation des données d'incidents, de tri des alertes, de validation des activités suspectes, de Threat Hunting, ainsi que de détection et de confinement des activités malveillantes".

C'est notamment ce que propose notre service SaferSOC Lite, justement en partenariat avec Crowdstrike.

Bonnes Pratiques d'Hygiène en Cybersécurité

Pour minimiser les risques d'infection par des infostealers comme Lumma, plusieurs bonnes pratiques sont recommandées :

Éviter de stocker des identifiants sensibles dans les navigateurs, particulièrement pour accéder à des ressources critiques comme les VPN, les CRM ou les interfaces d'administration

Maintenir à jour les systèmes d'exploitation et les logiciels pour corriger les vulnérabilités exploitables

Mettre en place une authentification multifacteur (MFA) pour protéger les accès, même en cas de vol d'identifiants

Former les utilisateurs à reconnaître les tentatives de phishing et d'ingénierie sociale

Éviter d'utiliser des logiciels piratés ou provenant de sources non fiables

Se méfier des CAPTCHA inhabituels ou des demandes d'exécution de commandes

Surveiller les activités inhabituelles sur les endpoints, comme des connexions réseau suspectes

Superviser de manière continue les fuites sur Internet, notamment celles concernant les logs d'infostealers

Safercy a mis en place une solution à cet effet, en partenariat avec Flare.IO, que nous avons appelé SaferFind, et qui vise à assurer cette supervision en continue, pour nos clients mais également leurs partenaires, clients ou toute entreprise faisant partie de la supply chain.

Conclusion

Les infostealers représentent aujourd'hui l'une des menaces les plus préoccupantes du paysage cyber, et Lumma s'est imposé comme un acteur majeur de cette catégorie de malwares. Sa sophistication technique, son modèle commercial rentable et ses nouvelles fonctionnalités anti-détection en font un outil redoutable entre les mains des cybercriminels.

Face à cette menace croissante, les organisations doivent adopter une approche proactive, combinant surveillance des logs volés, protection avancée des endpoints et sensibilisation des utilisateurs aux bonnes pratiques de cybersécurité. La lutte contre les infostealers nécessite une vigilance constante et l'adoption de technologies de détection capables d'identifier les comportements suspects, même lorsque les malwares tentent d'échapper à l'analyse automatisée.

Nous pouvons d'ores et déjà anticiper le fait que les infostealers comme Lumma continueront d'évoluer et de s'adapter aux défenses. Il est donc crucial de rester informé des dernières techniques et d'adapter continuellement les stratégies de protection pour maintenir un niveau de sécurité adéquat.

Indicateurs de compromission

Echantillons Lumma (SHA256)

062c56f740bb6c2f7297169b873899da35d02470a52d3e88f3181c594aec4d3d

1758e3a0b8f0f577a2b6a77a614df272432dee7bb486e3baae602acc2a4ce766

70870a58aa5a47c9cb1e913883e8c7e08fb49c9018dc08e05af3cad3dad203d8Domaines LummaStealer

sdfwfsdf[.]icu

cosmopla[.]life

menuedgarli[.]shop

decorathnome[.]icu

gunhandl[.]today